Взлом WordPress: Vuln!! Path it now!!

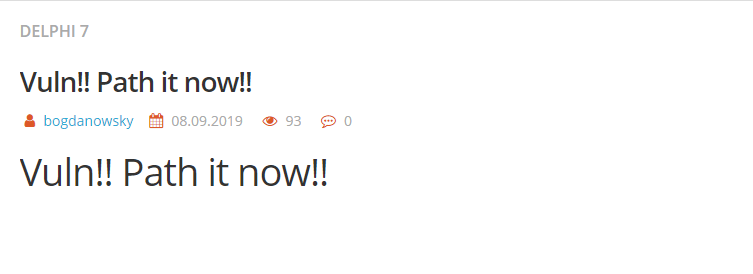

Если вы увидели надпись на своей странице «Vuln!! Path it now!!«, значит вас взломали. Точнее это не страница, а пост в вашем блоге на WordPress. Мой блог также был взломан и в один прекрасный день я видел такую запись:

Технология взлома проста — злоумышленник запускает сканер и перебирает им возможные уязвимости на вашем сайте. Это можно увидеть, если поднять логи и проследить, что появилось много ошибок 404 в ответ на GET запросы с определённого IP. Сканер ищет плагин или файлы с известными уязвимостями. Как только уязвимость будет найдена, хакерский софт автоматически разместит в каком-то вашем посте надпись Vuln!! Path it now!!, перед этим затерев исходный текст. Если вы восстановите пост, то через некоторое время ситуация повторится.

Технология взлома проста — злоумышленник запускает сканер и перебирает им возможные уязвимости на вашем сайте. Это можно увидеть, если поднять логи и проследить, что появилось много ошибок 404 в ответ на GET запросы с определённого IP. Сканер ищет плагин или файлы с известными уязвимостями. Как только уязвимость будет найдена, хакерский софт автоматически разместит в каком-то вашем посте надпись Vuln!! Path it now!!, перед этим затерев исходный текст. Если вы восстановите пост, то через некоторое время ситуация повторится.

Почему это происходит? WordPress — проект opensource, с открытым кодом. И пытливые умы постоянно его изучают, чтобы найти в нем уязвимости. Часто уязвимость находится в каком-то старом плагине, который давно служит вам верой и правдой.

Лечение следующее. Можно вычислить по логам, где именно остановился сканер, обновлять версию движка/плагина, но можно и не заниматься этим. Главное — приготовиться встретить сканер и не пустить его на сайт.

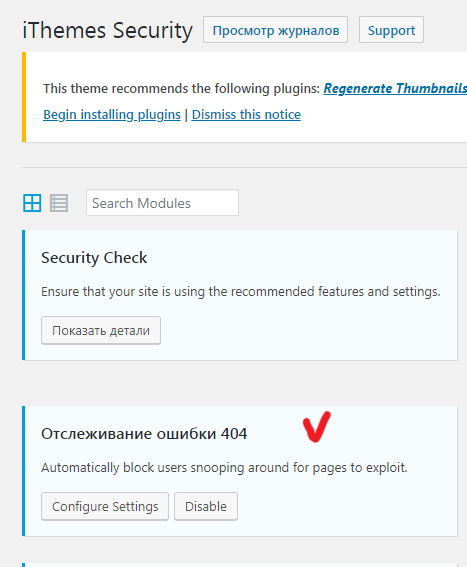

Устанавливаем плагин для обеспечения безопасности iThemes Security и переходим в его настройки.

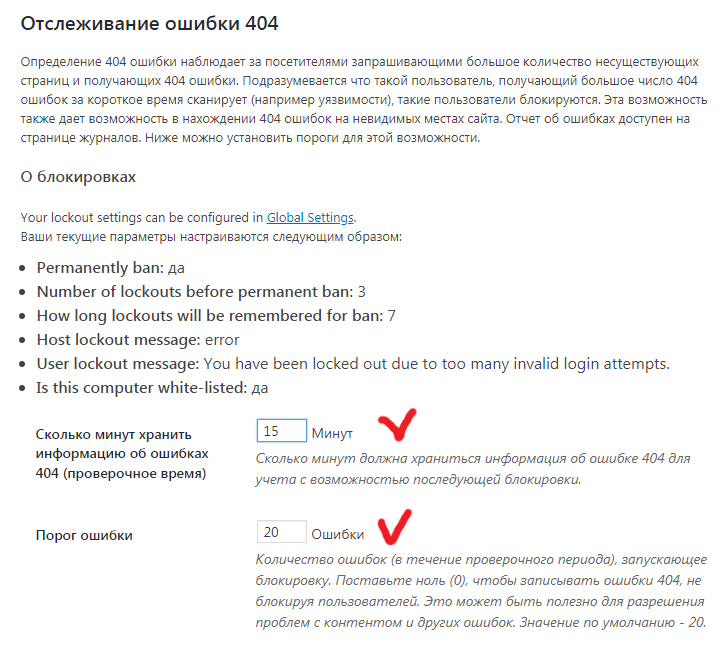

Заходим в раздел «Отслеживание ошибок 404» и устаналиваем параметры, как на картинке снизу.

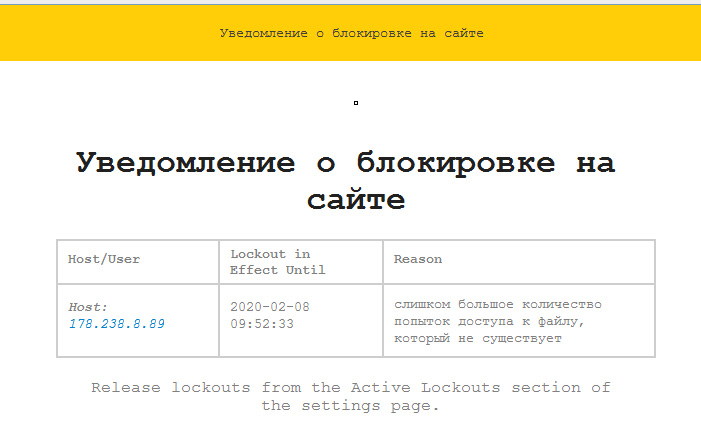

Настройки такие, что если за 15 минут будет 20 ошибок 404 с какого-то IP, плагин заблокирует его навсегда. В этом случае вам на почту отправиться такое уведомление:

Что касается плагина iThemes Security, то бесплатной версии достаточно, чтобы отражать такие атаки, поэтому не ведитесь на предложения купить полную версию.